Como evitar tu propio Wikileaks – El Firewall I

La necesidad de un firewall

Un firewall, es la herramienta básica para la seguridad en redes. Normalmente es un dispositivo que filtra el tráfico entre redes, como mínimo dos aunque también los hay de puesto, por ejemplo Internet y una red de área local (LAN).

Es la primera defensa ante cualquier tipo de intrusión, la muralla externa del castillo que es la red informática de una empresa o un particular.

Sirve para múltiples propósitos :

- Restringir la entrada a cualquiera en un punto determinado.

- Evitar que un atacante se acerque a las otras defensas del sistema

- Restringir la salida de paquetes de la red en un punto determinado.

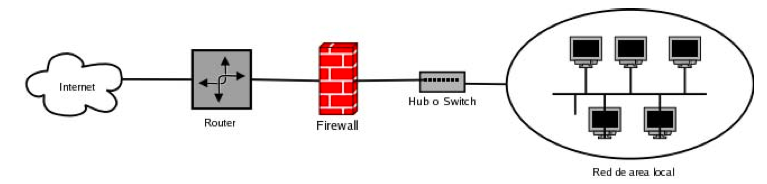

La siguiente es la tipología clásica para un firewall :

En el esquema típico, el firewall se encuentra en el punto más externo de la red de área local, directamente “pegándose” con Internet. Esta conexión permite al firewall decidir qué trafico es aceptable y cual no lo es. Qué es aceptable y qué no lo es se decide en la política de seguridad de la empresa propietaria de la red, de cuya interpretación se deriva la configuración del firewall. Dicho de otra forma, la política de seguridad dice contra qué hay que protegerse y por qué. ¡Disponer por escrito de ella es importantísimo! .

El firewall puede ser un dispositivo físico o un software sobre un sistema operativo. La opción a elegir depende de varios factores, por ejemplo económicos, de rendimiento o de ancho de banda disponible, pero en general se estima que es mejor tener un firewall hardware que un host que implemente un firewall.

Tipos de firewall

Hay tres categorías de firewalls : filtrado de paquetes (en claro desuso), Nivel de aplicación mediante proxy y «stateful inspection»

Filtrado de paquetes (packet filtering)

Con este tipo de firewall, se filtran los paquetes que pasan en función de la información en la cabecera de dichos paquetes. El administrador del firewall puede indicar direcciones de destino, números de puerto, o los tipos de protocolos que son aceptables, y el firewall eliminará (y en algunos casos, guardará en un log) los paquetes que no se ajusten al perfil requerido.

Los firewalls que incorporan el método de filtrado de paquetes no son perfectas. Son difíciles de configurar, son difíciles de probar, es incompleta en muchos productos, y si tienen un fallo y mueren, todo paquete entrante puede pasar (cuando lo más seguro es que no se dejara pasar a nadie).

Ejemplo de Firewall OpenSource: ipchains (en desuso)

Service Proxy firewalls

Aunque la literatura establece los service proxy como tipos de firewall, estos son programas «per se» que interceptan las comunicaciones de fuera hacia dentro de la red y viceversa, y establecen nuevas conexiones con los servicios que hay dentro de la red.

Este tipo de funcionalidad se implementa normalmente en «dual-homed hosts» que tienen dos interfaces de red (una hacia Internet y otra hacia la LAN), o en bastion hosts que tienen acceso a Internet y además son accesibles des de la LAN.

Ejemplos de Proxy OpenSource: Squid. Cuenta con versiones para casi todos los Unix, Linux y Windows.

Stateful inspection firewalls

Están diseñados para inspeccionar el tráfico que fluye a través de ellos y comparar la actividad real de la red con lo que debería estar ocurriendo. Por ejemplo, si los paquetes intercambiados en una conexión FTP nombran un puerto para ser utilizado más tarde, el firewall debería esperar conexiones a través de ese puerto. Los intentos de conexión a otro puerto deberían ser rechazados.

Ejemplos de Proxy OpenSource: Iptables, Ipfw. Incorporados en las versiones modernas de Linux y en muchos sistemas Unix.

Firewalls más utilizados

Actualmente, en casi todas las redes se suele utilizar la tecnología de inspección de paquetes y de proxy. En conjunción, cubres prácticamente toda la casuística de filtrado que se puede dar en una red.

Política general de un firewall

La política de seguridad debe definir de qué manera se va a comportar el firewall cuando no puede aplicar ninguna regla para decidir si se acepta o se rechaza un paquete. Hay dos opciones, que son ACEPTAR todos los paquetes o DENEGAR el paso de los mismos.

Si se elige la política ACEPTAR, todo lo que entra y sale por el firewall se acepta y sólo se denegará lo que se diga explícitamente. Esta política es más fácil de mantener, pero también más insegura, al tener que identificar todas las posibles situaciones de riesgo, cosa prácticamente imposible porque nunca se conocen todas.

Si se elige la política DENEGAR, se prohíbe el paso a todo, y sólo se permitirá pasar lo que se haya dicho explícitamente. Se asume que esta política hace del firewall un mecanismo más seguro, pero cuesta más implementar dicho mecanismo, dado que se tienen que tener identificados todos los recursos que hagan uso de la red.

Consejos generales para una política de firewall

- Especificar siempre la política del firewall «sobre papel»

- No asumir que hay un valor por defecto determinado. Si se abusa de reglas genéricas, puede confundirnos y «pisar» reglas más explícitas.

- Editar las reglas de filtrado “offline”, es decir, no mezclarlas con las que están funcionando en un momento dado. Así además se puede usar el editor favorito de uno, y conservar lo escrito en un fichero aparte, con comentarios incluidos. Lo primero que debe hacer dicho fichero con las reglas es limpiar las reglas que el firewall ya tuviera. Luego, indicar las reglas deseadas.

- El orden en que se colocan las reglas es fundamental. Cada paquete entrante/saliente debe ser contrastado por las reglas del firewall en busca de su aceptación o denegación. El tráfico que ocupe el más alto nivel de conexiones, deberá estar por tanto, chequeado de una forma más inmediata y por lo tanto ocupar las primeras reglas.

…y el consejo más importante : Cuanto más limpio y claro quede, mejor. ¡Es muy importante ser ordenado! .

En un próximo articulo, veremos como configurar un firewall en un Mac y un Linux usando la línea de comandos y un programa gráfico GPL con el cual podemos centralizar la política de seguridad entre varios firewalls 🙂

Saludos,